逆向攻防世界CTF系列39-debug

逆向攻防世界CTF系列39-debug

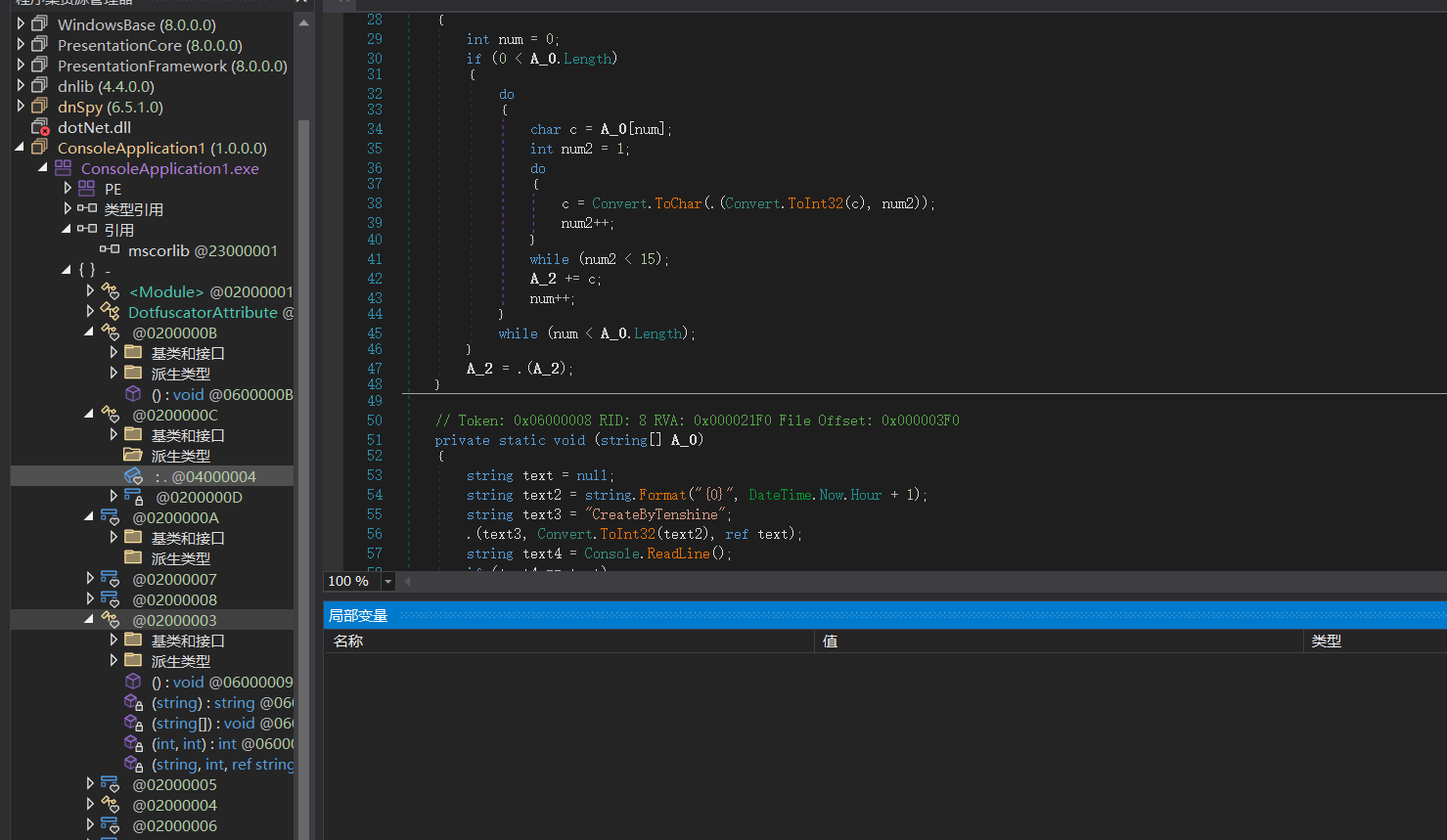

查了资料说.NET要用其它调试器,下载了ILSPY和dnSPY

ILSPY比较适合静态分析代码最好了,函数名虽然可能乱码不显示,但是单击函数名还是能跟踪的,而dnSPY在动态调试上效果好,它的函数名不仅乱码不显示,点击后还无法跟踪。(最好两个都下载,一个动态分析,一个静态分析)

dnspy找半天,在这

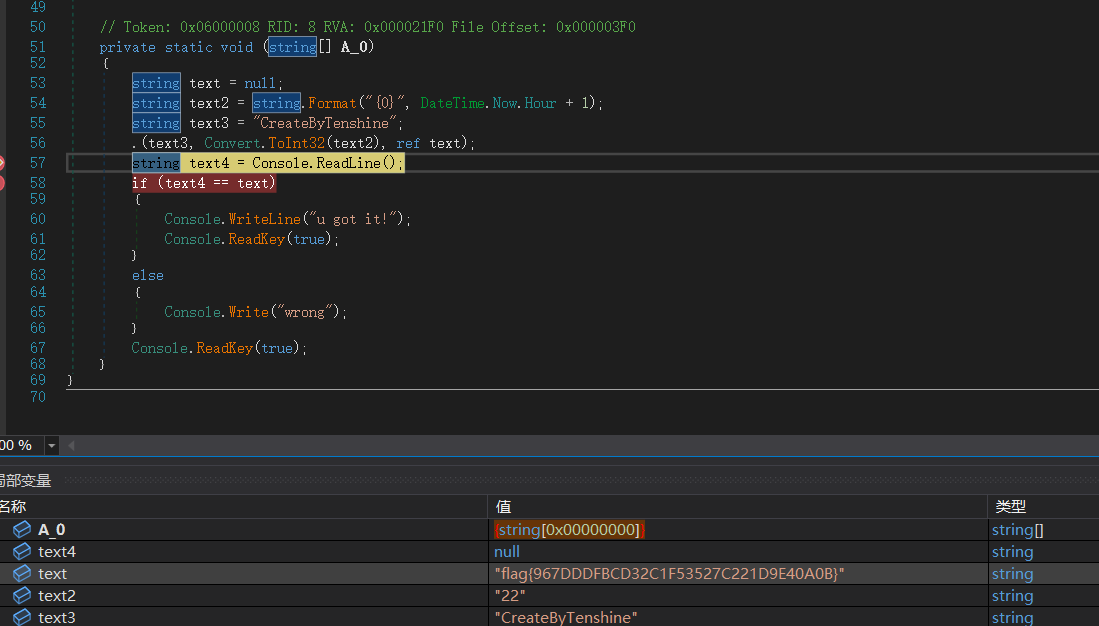

这里下一个断点直接读到了flag

因为这里flag直接被返回了,多试几次就找到了

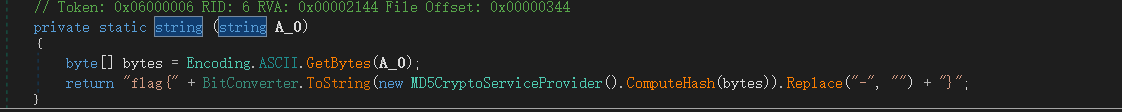

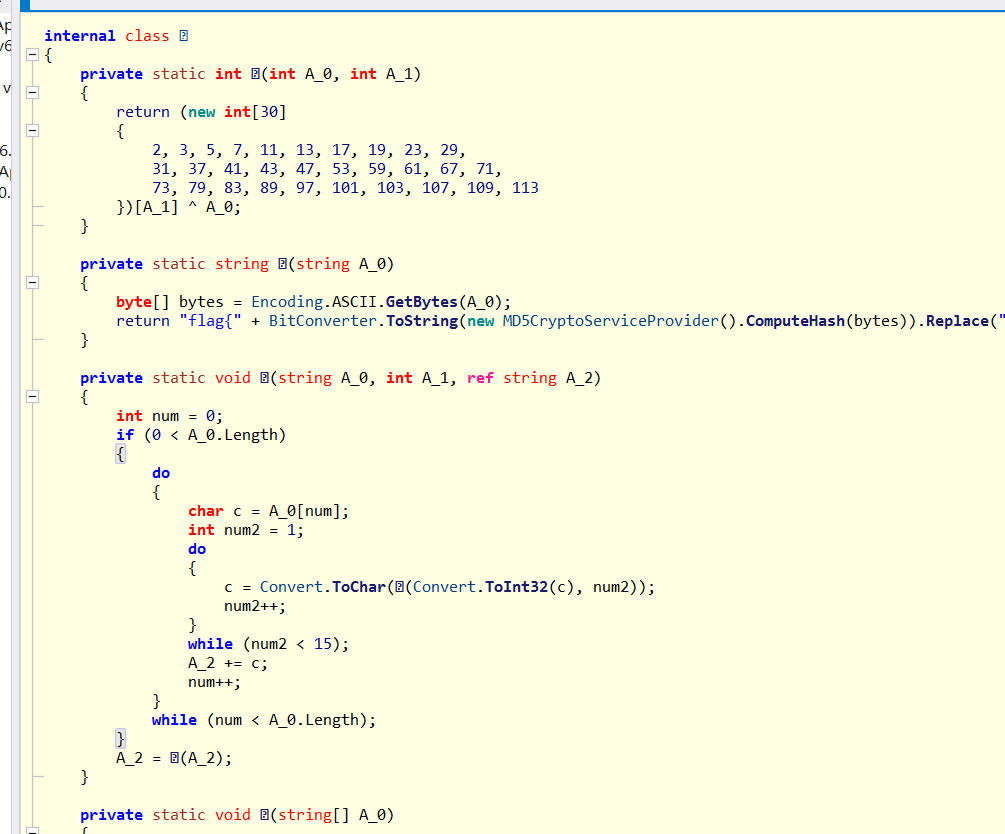

当然也可以静态分析

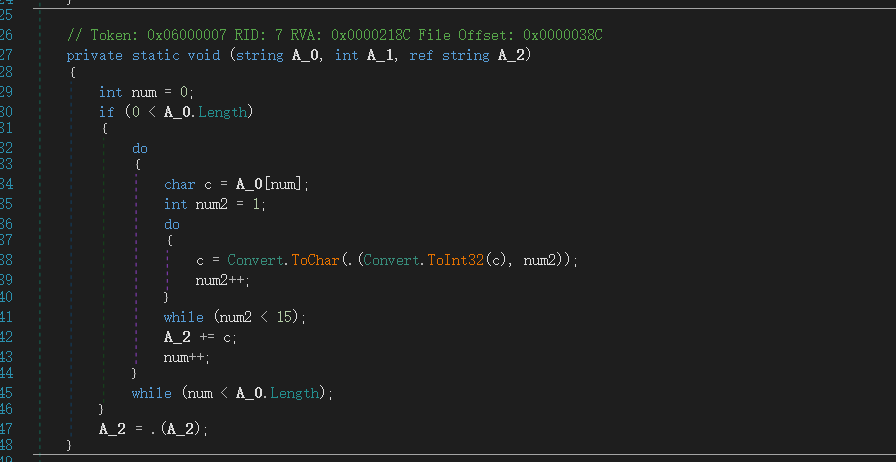

可以猜到这段是在做处理

ILSPY打开

import hashlib

key1 = [3, 5, 7, 11, 13, 17, 19, 23, 29, 31, 37, 41, 43, 47]

key2 = "CreateByTenshine"

flag = ""

for a in key2:

for i in key1:

a = chr(i^ord(a))

flag += a

print("flag{"+hashlib.md5(flag.encode()).hexdigest()+"}")

- 感谢你赐予我前进的力量

赞赏者名单

因为你们的支持让我意识到写文章的价值🙏

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 Matriy

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果