逆向攻防世界CTF系列45-Windows_Reverse1

逆向攻防世界CTF系列45-Windows_Reverse1

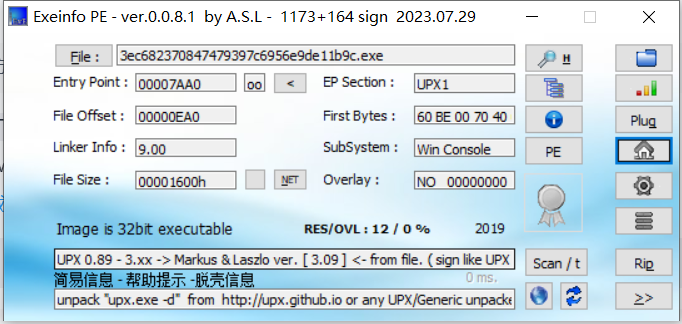

32位,upx壳

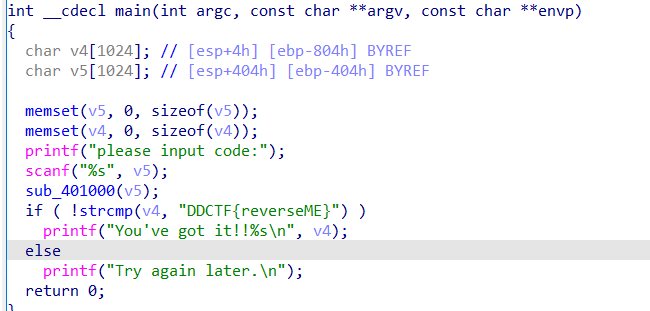

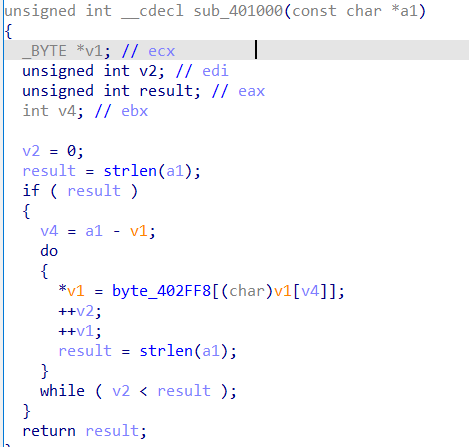

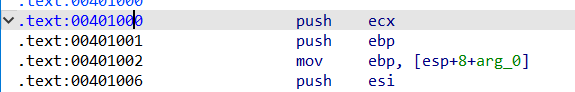

跟进sub_401000

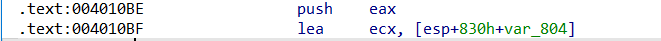

发现传了a1也就是输入v5,这里的v1是ecx,看汇编代码发现,它也是被传递的参数也就是main里的v4

v4 = a1 - v1;求了一个地址差,v1一开始是0

*v1 = byte_402FF8[(char)v1[v4]]; 有点没看懂

v1一开始是0,v4是地址差

*v1 = byte_402FF8[(char)v1[v4]];

这里V1作为地址和v4作为地址差值执行的是v1+v4的操作,因为数组a[b]本质就是在数组头地址a加上偏移量b来遍历数组的,

也就是一开始是v4=a1-v1,v1为0,其实就是我们输入的第一个字符的位置,后面v1[v4]倒不如理解成v4[v1],v1会加加,就会遍历

byte_402FF8[xx]就是以这个地址为便宜去取字符

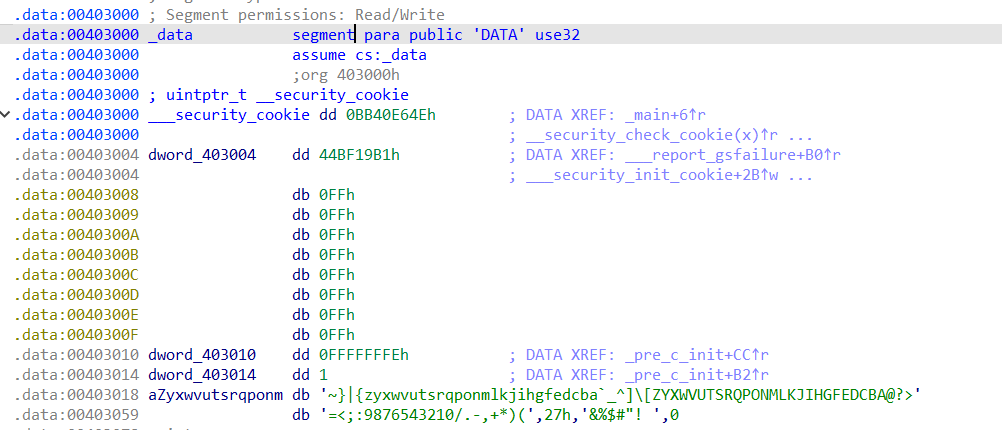

数组地址偏移从0x00402FF8~0x00403078

看上面的标识char byte_402FF8[]到哪结束

ASCII编码表里的可视字符就得是32往后了, 所以, byte_402FF8里凡是位于32以前的数统统都是迷惑项. 不会被索引到的,而这里0x00402FF8~0x00403017刚好是32个字符。那么后面有字符串就可以解释通了,它们是连在一起的。

最后v4得是DDCTF{reverseME}

写脚本

enc = [

0xFF, 0xFF, 0xFF, 0xFF, 0xFF, 0xFF, 0xFF, 0xFF, 0x4E, 0xE6,

0x40, 0xBB, 0xB1, 0x19, 0xBF, 0x44, 0xFF, 0xFF, 0xFF, 0xFF,

0xFF, 0xFF, 0xFF, 0xFF, 0xFE, 0xFF, 0xFF, 0xFF, 0x01, 0x00,

0x00, 0x00, 0x7E, 0x7D, 0x7C, 0x7B, 0x7A, 0x79, 0x78, 0x77,

0x76, 0x75, 0x74, 0x73, 0x72, 0x71, 0x70, 0x6F, 0x6E, 0x6D,

0x6C, 0x6B, 0x6A, 0x69, 0x68, 0x67, 0x66, 0x65, 0x64, 0x63,

0x62, 0x61, 0x60, 0x5F, 0x5E, 0x5D, 0x5C, 0x5B, 0x5A, 0x59,

0x58, 0x57, 0x56, 0x55, 0x54, 0x53, 0x52, 0x51, 0x50, 0x4F,

0x4E, 0x4D, 0x4C, 0x4B, 0x4A, 0x49, 0x48, 0x47, 0x46, 0x45,

0x44, 0x43, 0x42, 0x41, 0x40, 0x3F, 0x3E, 0x3D, 0x3C, 0x3B,

0x3A, 0x39, 0x38, 0x37, 0x36, 0x35, 0x34, 0x33, 0x32, 0x31,

0x30, 0x2F, 0x2E, 0x2D, 0x2C, 0x2B, 0x2A, 0x29, 0x28, 0x27,

0x26, 0x25, 0x24, 0x23, 0x22, 0x21, 0x20, 0x00

]

key = 'DDCTF{reverseME}'

for i in range(0, len(key)):

print(chr(enc[ord(key[i])]), end='')

ZZ[JX#,9(9,+9QY!

flag{ZZ[JX#,9(9,+9QY!}

- 感谢你赐予我前进的力量

赞赏者名单

因为你们的支持让我意识到写文章的价值🙏

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 Matriy

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果