逆向攻防世界CTF系列46-key

逆向攻防世界CTF系列46-key

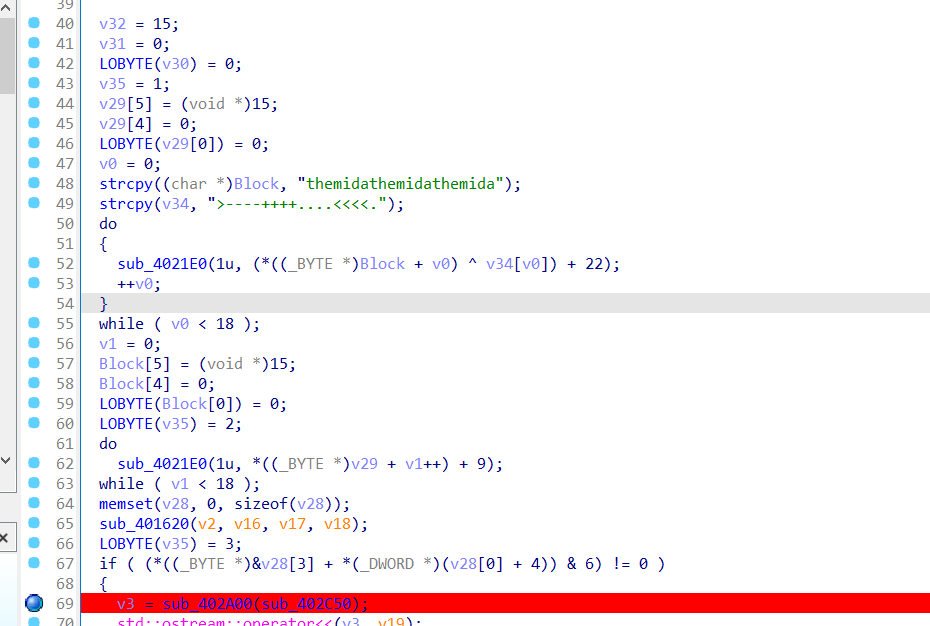

32位,无壳,跟踪

IDA动调,发现会一闪而过退出,OD调试

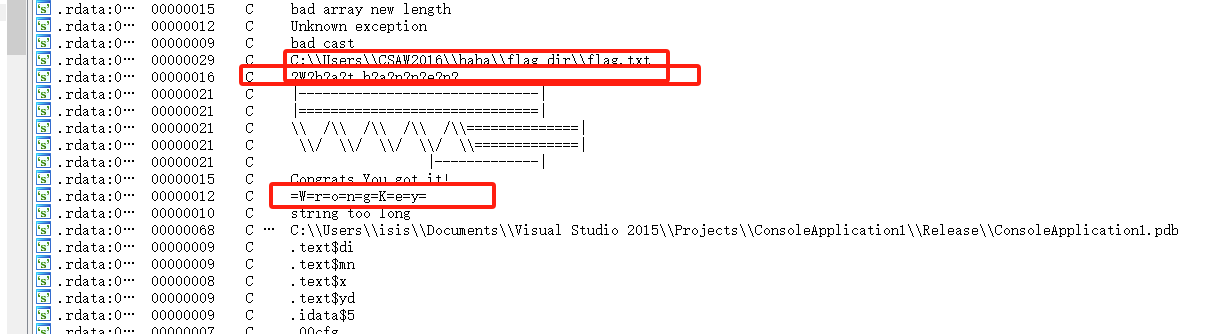

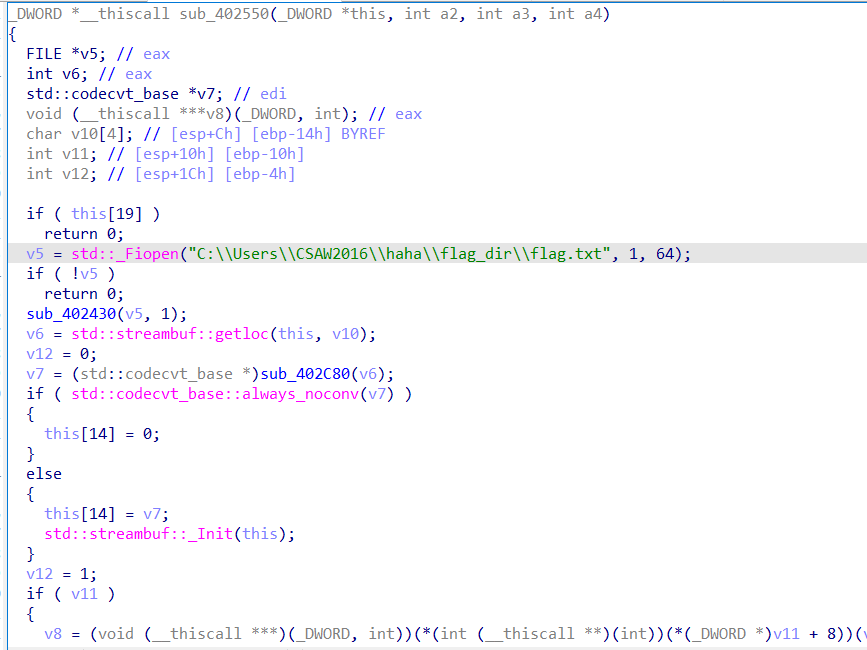

fiopen在401620中

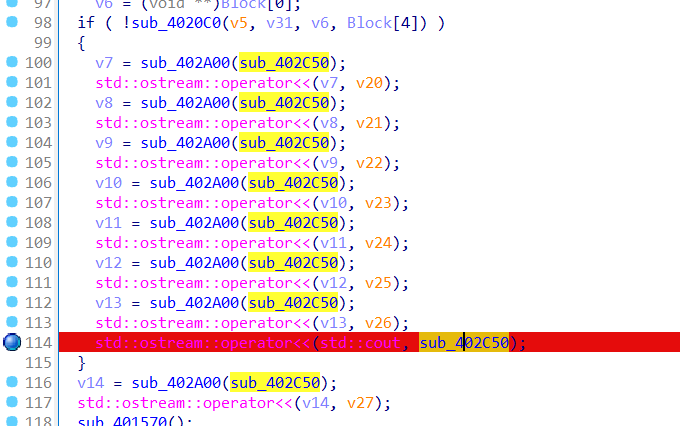

congra在下面这里

到这其实我已经凌乱了,加上中午没休息,已经又困又累了

硬着头皮干吧

梳理下:我们已经知道这些字符串在哪输出的,最终目的是输出congrat…,中间肯定有个判断的过程,我们需要把在哪判断的地方找出来,那么之前有个wrong key,那里可能存在判断

彻底懵逼了,看大佬的wp,好像是需要创建一个flag文件的

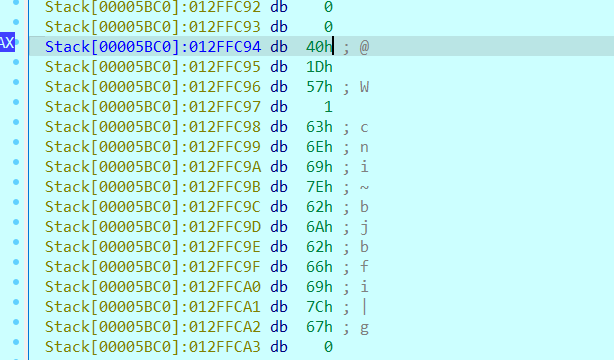

建了一个,od测试了一下

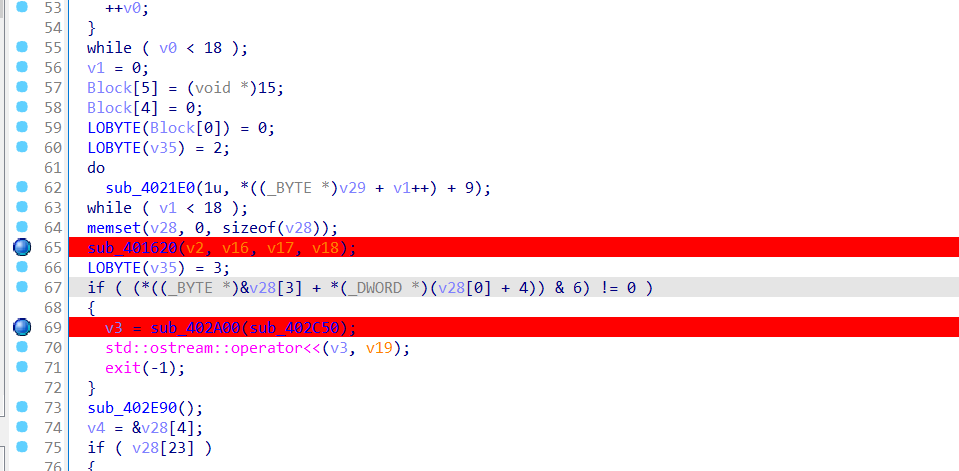

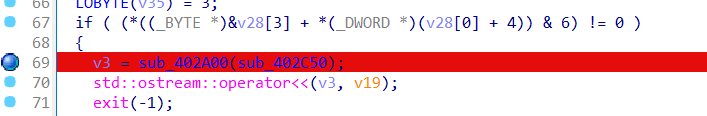

如果没有这个文件的话,应该最后肯定会经过下面的exit

就是在那个插入口判断了,然后输出了wrongkey,我们把如何判断的逻辑搞清楚应该就可以找出flag

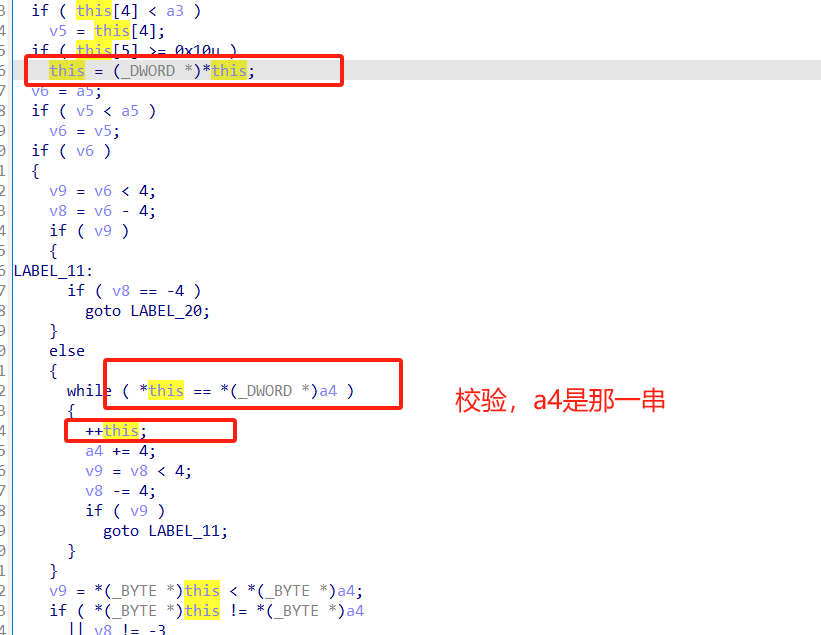

跟进

复杂,先放一放

还需要注意的是,之前文件写入的去哪了?

如果能跟踪到分析会更轻松

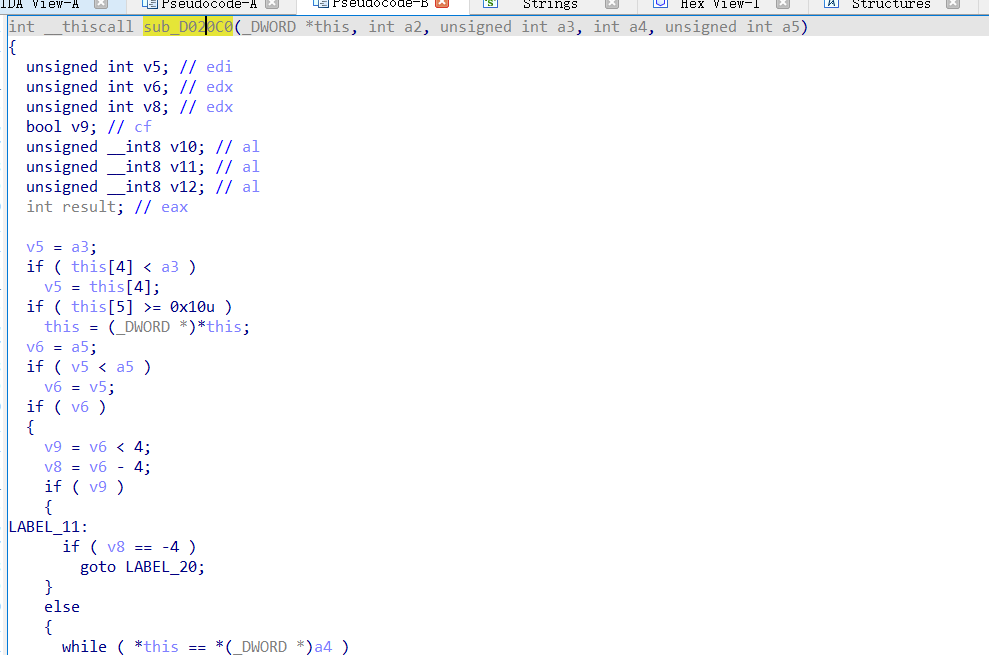

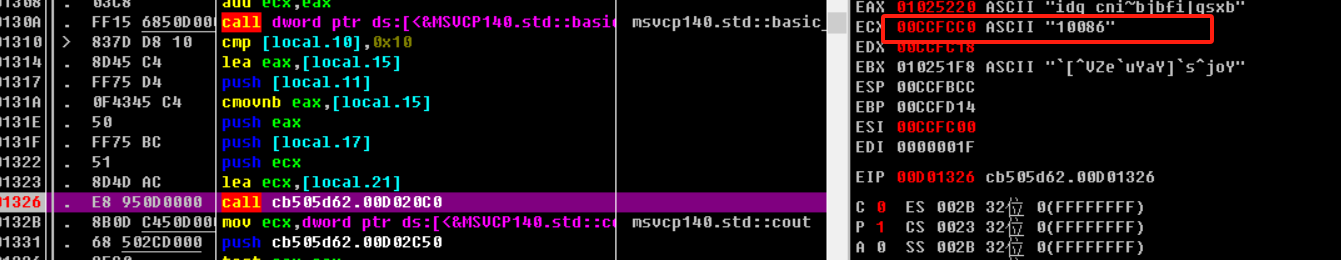

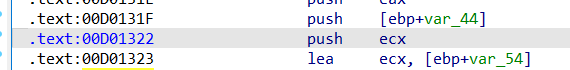

之前跟踪到是在sub_D01620(v2, v16, v17, v18);但是没发现发现在哪(据说是v2),但在sub_D020C0跟踪到了是v5(ecx)

同时也发现了个sxb结尾的eax,

那不就是比较吗?

flag提交了下是下面这个

idg_cni~bjbfi|gsxb

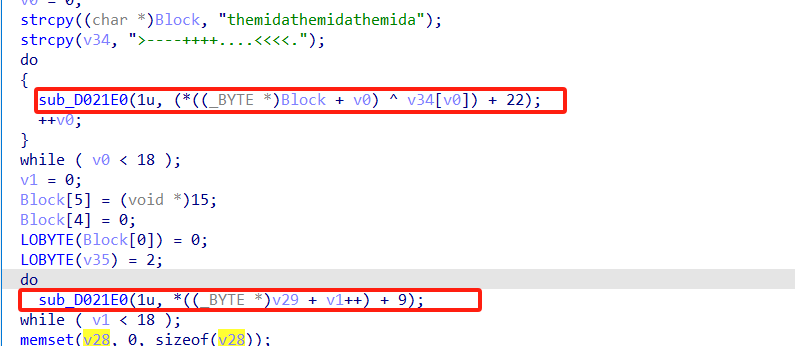

此外,还有直接看伪代码的方法,附上揭秘代码

key1="themidathemidathemida"

key2=">----++++....<<<<."

flag2=""

flag=""

for i in range(18):

flag2+=chr((ord(key1[i])^ord(key2[i]))+22)

for i in range(18):

flag+=chr(ord(flag2[i])+9)

print(flag)

其实就是这里,奈何如果是我想要解出的话可能还得看后面方法里的代码,或者猜,遇到这种题目要大胆试

- 感谢你赐予我前进的力量

赞赏者名单

因为你们的支持让我意识到写文章的价值🙏

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 Matriy

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果