逆向攻防世界CTF系列2-insanity

逆向CTF系列2-insanity

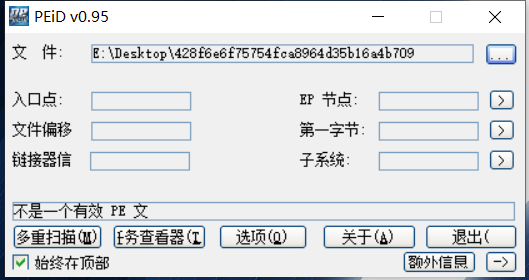

直接扔入peid中,发现不是一个有效的PE文件

其实很简单,就是PEiD只支持检测32位的可执行文件,如果显示不是有效的PE文件,说明你的可执行文件为64位,不能用PEiD检测

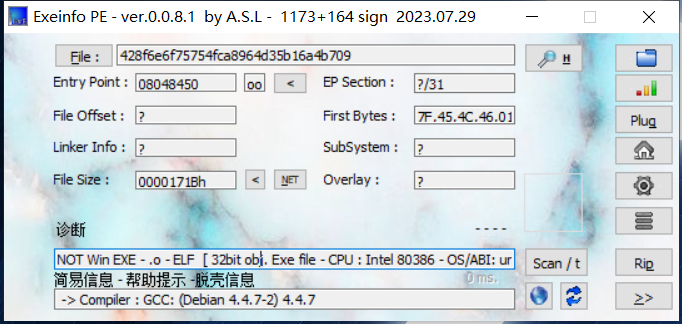

下面使用Exeinfo PE查看,Exeinfo相当于PEiD的升级版,可查看64位的可执行文件

因此下载exeinfo pe

由此可以发现这是一个ELF32位的文件。

目前我们常见的两大主流平台分别是 Linux 和 Windows;在前者环境下,其主要的可执行文件对应的名称为 ELF(Executable and Linking Format)文件;在后者环境下,其可执行文件对应的名称为 PE(Portable Executable)文件。

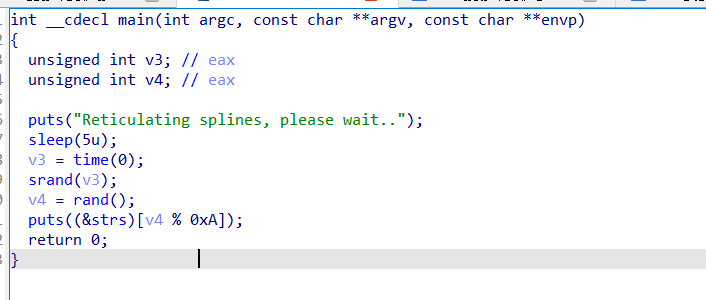

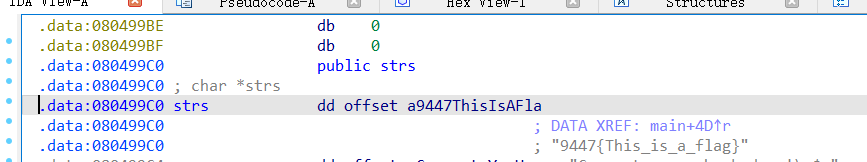

扔入IDA,F5,发现strs,可疑,ctrl+点击点进去看看

查到flag

其实还有第二种方法,看了大佬的wp,在这阐述下:

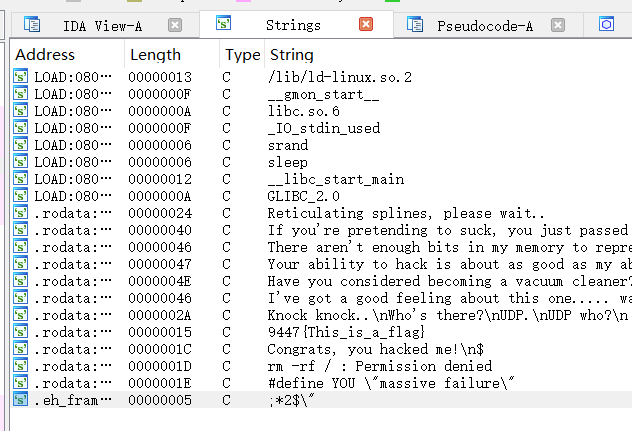

直接shift+F12查看字符串变量

也能查到

.rodata:08048788 00000015 C 9447{This_is_a_flag}

- 感谢你赐予我前进的力量

赞赏者名单

因为你们的支持让我意识到写文章的价值🙏

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 Matriy

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果